沙盒技术

沙盒技术

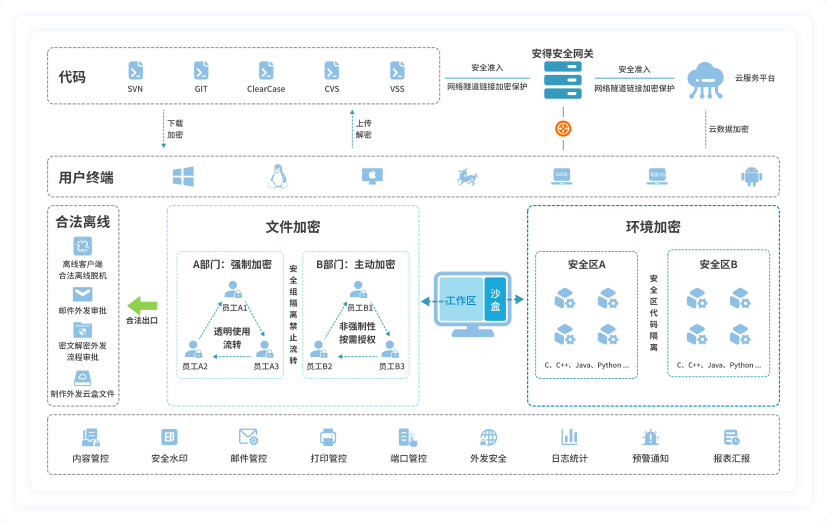

·内存隔离,不同的沙盒拥有独立的内存空间,防止沙盒外的程序访问沙盒的内存数据;

·文件系统隔离,通过文件系统虚拟化、挂载命名空间等技术实现沙盒独立的文件系统;

·网络隔离,通过网络虚拟化、虚拟网络设备和网络命名空间等技术实现沙盒的网络通信隔离,防止外部的恶意程序通过网络攻击

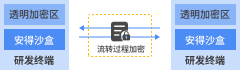

用户复杂场景

用户复杂场景

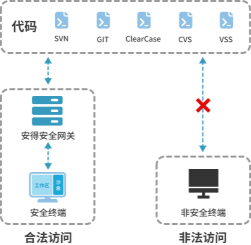

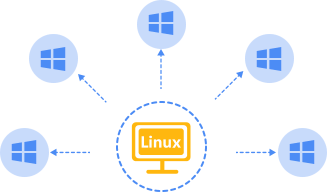

轻量级代码保护解决方案

轻量级代码保护解决方案

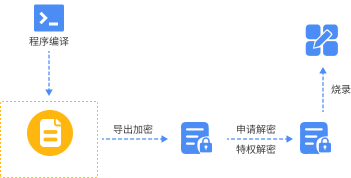

方案,既保证了代码的安全和编译效率,也能保证文件的安全流转。

方案,既保证了代码的安全和编译效率,也能保证文件的安全流转。

解决方案

解决方案

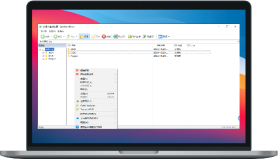

·在终端开辟一个环境加密的沙盒,沙盒里的文件不加密。同时限制访问网络、端口、应用,沙盒

外不受此限制;

·使用SVN、GIT下载代码时存储路径指定在沙盒内。否则自动加密;

因源代码是明文在编辑、编译时不改变工作习惯。并且编译效率不变。

·研发开发工具使用沙盒内的代码不受影响不改变使用习惯;

·研发人员代码流转时,从沙盒里拷出的代码自动加密,拷入沙盒自动解密;

·SVN/GIT等工具的功能保持原使用方式;

·代码比对工具(Beyond Compare、WinMerge)使用不受影响

·linux端ssh工具、shell命令不受影响;

·程序编译后生成的结果依然在沙盒中,从沙盒导出后自动加密,申请解密或使用

特权解密后烧录到嵌入式硬件中。